بخشی از پاورپوینت

--- پاورپوینت شامل تصاویر میباشد ----

اسلاید 1 :

شبکه موردي چيست؟

- توسط ميزبانهاي بيسيم که ميتوانند سيار هم باشند تشکيل ميشود.

- (لزوماً) از هيچ زير ساخت پيش ساختهاي استفاده نميکند.

اسلاید 2 :

مشکلات عمده امنيتي در شبکه هاي موردي

- مديريت کليد

- مسيريابي امن

- تصديق اصالت

- جلوگيري از حملات ممانعت از سرويس

- تشخيص سوء رفتار

- تشخيص نفوذ

- ...

اسلاید 3 :

انواع حملات

- خارجي– داخلي

- فعال – غير فعال

- فيزيکي–MAC– شبکه – کاربرد

- تغيير (Modification) – جعل هويت (Impersonation)– جعل (Fabrication)

- …

اسلاید 4 :

حمله کرمچاله

- واژه کرمچاله از يک نظريه فيزيک که در سال 1957 توسط جان ويلر، فيزيکدان آمريکايي، ارائه شد گرفته شده است.

- يک خاصيت زماني-فضايي توپولوژيکي است که در واقع يک ميانبر در ميان زمان و مکان است.

اسلاید 5 :

امنيت مسيريابي

- پروتکلهاي فراواني براي رفع مشکلات امنيتي مسيريابي در اين شبکه ها مطرح شدهاند. (مانند ARAN، SAODV، SRP، SEAD، Ariadne، SPAAR، LHAP و ...)

- هر يک از اين پروتکلها داراي مزايا و معايب مربوط به خود ميباشند.

- اکثر اين الگوريتمها در برابر حمله کرمچاله دچار ضعف هستند.

- يکي از مشکلات اساسيارائه راه حلي است که با وجود رفع مسأله، کمترين تأثير را بر کارآيي شبکه و سربار ترافيکي آن داشته باشد.

اسلاید 6 :

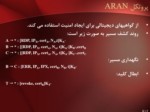

پروتکل ARAN

- از گواهيهاي ديجيتالي براي ايجاد امنيت استفاده مي کند.

- روند کشف مسير به صورت زير است:

A " * : [RDP, IPX, certA, NA,t]KA-

B" * : [[RDP, IPX, certA, NA, t]KA-]KB-,certB

C " * : [[RDP, IPX, certA, NA, t]KA-]KC-,certC

- نگهداري مسير:

B " C : [ERR, IPA, IPX, certB, NB, t]KB-

- ابطال کليد:

T " * : [revoke, certR]KT-

اسلاید 7 :

پروتکل ARAN (ادامه)

- اشکلات:

–عدم مقاومت در برابر حمله کرمچاله

–مصرف انرژي و پردازنده

- مزايا:

–مقاومت در برابر حملات جعل هويت

اسلاید 8 :

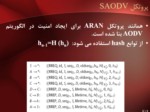

پروتکل SAODV

- همانند پروتكلARAN براي ايجاد امنيت در الگوريتمAODVبنا شده است.

- از توابعhashاستفاده مي شود: hn-1=H (hn)

اسلاید 9 :

پروتکل Ariadne

- بر ايمن سازي الگوريتمDSRتکيه مي کند.

- از رمز نگاري متقارن استفاده مي شود.

اسلاید 10 :

پروتکل SPAAR

- از تجهيزات تعيين موقعيت مانند GPS براي تعيين موقعيت فعلي گره ها استفاده مي کند.

- هر گره تنها مي تواند بسته هاي ارسالي از سوي همسايه هاي تک گام خود را دريافت کند.

- در صورت عدم وجود هيچ اطلاعي از الگوريتم سيلابي استفاده مي کند.