بخشی از پاورپوینت

--- پاورپوینت شامل تصاویر میباشد ----

اسلاید 1 :

با تمام مزایایی که تجارت الکترونیک بهمراه دارد ، انجام تراکنش ها و ارتباطات آنلاین محلی بزرگتر برای سوء استفاده از فناوری و حتی اعمال مجرمانه فراهم می کند.

هر ساله سازمان های بسیاری هدف جرائم مرتبط با امنیت ، از حملات ویروسی گرفته تا کلاه برداری های تجاری از قبیل سرقت اطلاعات حساس تجاری و اطلاعات محرمانه کارت های اعتباری قرار می گیرند. با اینحال آنچه مهمتر از میزان خسارات ا ین آمار است ، این واقعیت است که با افزایش کاربران سیستم های اطلاعاتی ، دسترسی آسان به اطلاعات و رشد فزاینده کاربران مطلع (فنی) می توان به راحتی فرض کرد که تعداد این سوء استفاده ها از فناوری و تهدیدهای امنیتی نیز به همین نسبت افزایش یابد.

اسلاید 2 :

در دنیاي رو به رشد و بهم متصل الکترونیکی امروز، زندگی انسان در دست بسته هایی می باشد که با سرعتی در حدود نور در حرکت می باشند.

این انتقال ها که زندگی الکترونیکی ما را شکل می دهند به بخش هاي مختلفی تقسیم می شوند به طور مثال به انجام کارهاي بانکی به صورت الکترونیکی، بانکداري اینترنتی یا الکترونیکی گفته می شود و به داد و ستد الکترونیکی نیز تجارت الکترونیک می گویند که این داد و ستد می تواند شامل خرید و فروش کالا و یا سرویسی خاص باشد.

اسلاید 3 :

بر اساس واژه نامه Webster امنیت به معناي کیفیت یا حالت امن بودن، رهایی از خطر، ترس و احساس نگرانی و تشویش می باشد. این تعبیر در دنیاي الکترونیکی نیز صادق می باشد اما افراد متخصص این زمینه ، امنیت را در حفظ و بقاء 4 اصل می دانند:

اسلاید 4 :

اولین گام برای ایجاد یک برنامه جامع امنیت تجارت الکترونیک ، انجام یک ارزیابی کامل از ارزش و اهمیت تجارت الکترونیک در موفقیت کلی اهداف و برنامه تجاری شرکت است.گام بعدی ارزیابی آسیب پذیری سیستم تجارت الکترونیک شرکت از هر دو جنبه ی تهدیدات داخلی و خطرات موجود خارجی است.

اسلاید 5 :

1)آتش سوزی و انفجار

2)خرابکاری عمدی در سخت افزار ، نرم افزار و یا داده ها و اطلاعات

3)دزدیده شدن نرم افزار و سخت افزار

4) فقدان پرسنل کلیدی امنیت تجارت الکترونیک

5)فقدان برنامه های کاربردی

6)فقدان فناوری

7)فقدان ارتباطات

8)فقدان فروشندگان متخصص

اسلاید 6 :

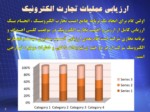

مشهورترین سازمان هایی که به تحقیق در این زمینه می پردازند، موسسه امنیت رایانه (CSI) Computer Squad Intrusion و (FBI)Federal Bureau Investigation هستند.

طبق بررسی های انجام شده توسط این دو سازمان به طور کلی سوء استفاده از سیستم های کامپیوتری و سایر اقدامات ضد امنیتی با روندی نزولی روبه روست.

بر خلاف کاهش بیان شده در بررسی CSI/FBI ، تحقیقات Computer Emergency Response Team (CERT) ، دانشگاه Carnegie Mellon بیانگر افزایشی روز افزون در زمینه جرائم الکترونیکی است.

CERTتحقیقاتی است که بودجه آن توسط دولت آمریکا تامین شده و در مرکزی در موسسه مهندسی نرم افزار دانشگاه CMU انجام می شود. این موسسه تحقیقاتی، در سال 1988 جهت رسیدگی به مسائل امنیتی در اینترنت به وجود آمده است.

اسلاید 7 :

در ایالات متحده ، مسئولیت عمده برقراری امنیت در دنیای مجازی از طریق بخش DHSصورت می گیرد . برای تامین این هدف ( ایمن سازی فضاهای مجازی)، DHS ، نیز به ایجاد یک بخش خصوصی به نام The Strategy National پرداخته است .

راهبردهای بخش DHS از پنج اولویت ملی تشکیل شده است :

اسلاید 8 :

با وجود ارتقاء سطح علمی مدیران اما هنوز مشکلاتی از قبیل موارد ذکر شده وجود دارد که باید برطرف شود.

جدی نگرفتن اهمیت برخی اطلاعات

برخی از سازمان ها از اهمیت اطلاعات و فایلهای خود بی خبرند .

تعریف غیر مشخص از حد و مرزهای امنیتی

بسیاری از سازمانها تنها به ایمن سازی شبکه کامپیوتری داخلی خود پرداخته و دیگر بخشها را فراموش می کنند

واکنش پذیری در مدیریت امنیت

برخی از سازمانها به جای پیشگیری معمولاً زمانی به کنترل مسائل امنیتی می پردازند که مشکلی روی داده باشد .

عدم به روز رسانی اقدامات امنیتی

سازمانها به ندرت اقدامات امنیتی خود را طبق تغییرات پیش آمده به روز می کنند . آنها همچنین در بهنگام رسانی اطلاعات کارمندان خود در زمینه اقدامات امنیتی نیز ضعیف عمل می کنند .

عدم ارتباطات لازم در زمینه مسئولیت های امنیتی

همواره با مساله امنیتی به عنوان یک مشکل IT و نه یک مشکل و مساله سازمانی برخورد می شود .

اسلاید 9 :

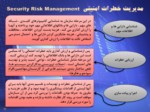

در این مرحله سازمان به شناسایی کامپیوترهای کلیدی ، شبکه های مهم ، دارایی ها و بانکهای اطلاعاتی مهم خود پرداخته و آنها را ارزش گذاری می کند . هزینه بدست آوردن اطلاعات ، محافظت و پشتیبانی ، هزینه جایگزین کردن دارایی ها و احتمال دسترسی اشخاص ثالث به اطلاعات را ارزش گذاری گویند.

پس ازشناسایی و ارزش گذاری باید خطرات احتمالی را که ممکن است این دارایی ها و بانک اطلاعاتی را تهدید کند ارزیابی کند . این مرحله شامل شناسایی خطرات ، نواحی آسیب پذیر و تهدید های احتمالی است . (حملات تروریستی،بدکارکردن سیستم ها، نقص ساختار بندی سیستم ها،برخی از کارمندان،مهاجمین،افراد سودجو و هکرها).

پس از شناسایی خطرات و تهدیدات و تقسیم بندی آنها باید برای آنها لیستی از اقدامات پیشگیری را تهیه نمود و از نظر هزینه و مقرون به صرفه بودن ،اقدامات را بررسی کرد پس از آن سازمان موظف است بر روند کار نظارت داشته و بازده و مفید بودن اقدامات را مورد بررسی قرار دهد.

اسلاید 10 :

در بحث تجارت الکترونیک عواملی از قبیل برنامه هاي تحت وب، سرویس دهنده، بستر ارتباطی و دریافت کننده (مشتري) بایستی در کنار هم قرار گیرند تا یک تجارت الکترونیک شکل گیرد و اگر آن را به صورت یک سیستم ترسیم کنیم می توانیم این عوامل را در 4 مفهوم کلی "تولید، ارائه، انتقال و دریافت" سرویس یا کالا داشته باشیم.