بخشی از پاورپوینت

اسلاید 1 :

بيان مساله؟؟؟

بر اساس واژه نامه Webster امنیت به معنای کیفیت یا حالت امن بودن، رهایی از خطر، ترس و احساس نگرانی و تشویش می باشد. این تعبیر در دنیای الکترونیکی نیز صادق می باشد.

"یک سیاست امنیتی انجام اعمالی است که باید صورت بگیرد تا بتوان از اطلاعات ذخیره شده در کامپیوتر محافظت کند“

حال پتانسيل اتصال ميليونها نفر به شبكه سازماني فراهم شده است.

لذا:

تهديد وجود دارد.

امنيت مطلق وجود ندارد.

امنيت جزء لاينفك سيستمها و شبکه ها شده است.

اسلاید 2 :

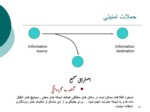

سرويسها ،حملات و مكانيزمها

سرويس امنيتي

حمله امنيتي

حملات فعال (Active)و غير فعال(Passive)

مكانيزم امنيتي

اسلاید 3 :

سرويس امنيتي

سیاست های امنیتی باید در حفظ 5 اصل زیر بکوشند :

محرمانگي(Privacy) : يعني کاربران خاصی (فرستنده و گيرنده) از داده بتوانند استفاده کنند.

هويت شناسي(Authentication) : يعني گيرنده از هويت فرستنده آگاه شود.

اسلاید 4 :

سرويس امنيتي

عدم انكار: يعني فرستنده نتواند ارسال پيام توسط خودش را انکار کند.

جامعيت(Integrity) : يعني داده ها بدرستي در مقصد دريافت شوند.

دسترس پذيري(Avai abi ity) : يعني فقط کاربران مجاز بتوانند به داده ها دستيابي داشته باشند.

اسلاید 5 :

حمله و مهاجم؟

حملات كامپيوتري چيست؟

فعاليت سوء در برابر سيستمهاي كامپيوتري و يا سرويسهاي آنها.

مهاجمان چه كساني هستند؟

انجام دهنده اعمال سوء كامپيوتري بصورت تك نفره يا گروهي، با اهداف و روشهاي مختلف.

اسلاید 6 :

انواع مهاجمان

هكرها

رقيبان داخلي

رقيبان خارجي

دولتهاي خارجي

ابزار مهاجمان

دانش فردی

اینترنت

اسلاید 7 :

انواع حملات

حملات امنیتی به دو دسته ی فعال و غیرفعال تقسیم می گردند.

حملات غیرفعال

در این قبیل حملات، نفوذگر تنها به منبعی از اطلاعات به نحوی دست می یابد ولی اقدام به تغییر محتوال اطلاعات منبع نمی کند. این نوع حمله می تواند تنها به یکی از اشکال شنود ساده یا آنالیز ترافیک باشد.

حملات فعال

در این نوع حملات، برخلاف حملات غیرفعال، نفوذگر اطلاعات مورد نظر را، که از منابع به دست می آید، تغییر می دهد، که تبعاً انجام این تغییرات مجاز نیست. از آن جایی که در این نوع حملات اطلاعات تغییر می کنند، شناسایی رخ داد حملات فرایندی امکان پذیر است. مثل تغییر هویت، پاسخ های جعلی، تغییر پیام وحمله های( DoS)

اسلاید 8 :

حملات غیر فعال

شنود

در این نوع، نفوذگر تنها به پایش اطلاعات ردوبدل شده می پردازد. برای مثال شنود ترافیک روی یک شبکه ی محلی یا یک شبکه ی بی سیم (که مد نظر ما است) نمونه هایی از این نوع حمله به شمار می آیند.

آنالیز ترافیک

در این نوع حمله، نفوذگر با کپی برداشتن از اطلاعات پایش شده، به تحلیل جمعی داده ها می پردازد. به عبارت دیگر بسته یا بسته های اطلاعاتی به همراه یکدیگر اطلاعات معناداری را ایجاد می کنند.

اسلاید 9 :

حملات فعال

پاسخ های جعلی

نفوذگر در این قسم از حملات، بسته هایی که طرف گیرنده ی اطلاعات در یک ارتباط دریافت می کند را پایش می کند. البته برای اطلاع از کل ماهیت ارتباط یک اتصال از ابتدا پایش می گردد ولی اطلاعات مفید تنها اطلاعاتی هستند که از سوی گیرنده برای فرستنده ارسال می گردند. این نوع حمله بیش تر در مواردی کاربرد دارد که فرستنده اقدام به تعیین هویت گیرنده می کند. در این حالت بسته های پاسخی که برای فرستنده به عنوان جواب به سؤالات فرستنده ارسال می گردند به معنای پرچمی برای شناسایی گیرنده محسوب می گردند. لذا در صورتی که نفوذگر این بسته ها را ذخیره کند و در زمانی که یا گیرنده فعال نیست، یا فعالیت یا ارتباط آن به صورت آگاهانه –به روشی- توسط نفوذگر قطع شده است، می تواند مورد سوء استفاده قرار گیرد. نفوذگر با ارسال مجدد این بسته ها خود را به جای گیرنده جازده و از سطح دسترسی مورد نظر برخوردار می گردد.

اسلاید 10 :

تغییر هویت

در این نوع حمله، نفوذگر هویت اصلی را جعل می کند. این روش شامل تغییر هویت اصلی یکی از طرف های ارتباط یا قلب هویت و یا تغییر جریان واقعی فرایند پردازش اطلاعات نیز می گردد.

تغییر پیام

از آن جایی که گونه های متنوعی از ترافیک بر روی شبکه رفت وآمد می کنند و هریک از این ترافیک ها و پروتکل ها از شیوه یی برای مدیریت جنبه های امنیتی خود استفاده می کنند، لذا نفوذگر با اطلاع از پروتکل های مختلف می تواند برای هر یک از این انواع ترافیک نوع خاصی از تغییر پیام ها و در نتیجه حملات را اتخاذ کند. که انواع حملات هم متنوع می شوند. با اعمال تغییرات خاصی، به گمراهی دو طرف منجر شده و مشکلاتی را برای سطح مورد نظر دست رسی – که می تواند یک کاربر عادی باشد – فراهم کند.