بخشی از پاورپوینت

--- پاورپوینت شامل تصاویر میباشد ----

اسلاید 1 :

فهرست

- سرویس های شبکه

- بررسی موردی چند سرویس شبکه

úARP

úDHCP

úDNS

úFTP

úSMB

اسلاید 2 :

پروتکل/سرویس

- قوانینی که برای تبادل اطلاعات بین دو دستگاه در شبکه ها وجود دارد را پروتکل می گویند. از مهمترین پروتکل های شبکه می توان به TCP ، IP ، DNS و ... اشاره کرد.

- پیاده سازی نرم افزاری پروتکل را سرویس گوییم. مثلا سرویس DNS پیاده سازی از پروتکل DNS می باشد.

- در ادامه به بررسی برخی پروتکل های مهم و مشکلات امنیتی موجود در آن ها و راهکارهای امنیتی می پردازیم.

اسلاید 3 :

مروری بر پروتکل ها

- از جمله پروتکل های شبکه می توان به موارد زیر اشاره کرد

úARP

úHTTP

úSMB

úFTP

úTFTP

úDNS

úNTP

úCUPS

úMAIL

SMTP

POP3

IMAP

اسلاید 4 :

حملات و تهدیدات

- حملات و تهدیدات موجود در سرویس های شبکه به سه علت می تواند باشد

پروتکل ذاتا دارای ایراد امنیتی می باشد.

مانند پروتکل DNS

سرویس دهنده مورد استفاده دارای حفره امنیتی می باشد.

سرویس دهنده به شکل نامناسب پیکربندی شده است.

اسلاید 5 :

- در صورتی که تعریف پروتکل دارای ضعف باشد سعی می شود با راهکارهایی مانند نصب نرم افزارهای تکمیلی جلوی سوء استفاده گرفته شود.

- برای جلوگیری از مشکلات سرویس دهنده، باید از آخرین نسخه منتشر شده سرویس دهنده استفاده کرد و وصله های منتشر شده را مرتب دریافت کرد.

- سرویس دهنده باید به درستی تنظیم شود.

اسلاید 6 :

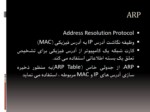

- Address Resolution Protocol

- وظیفه نگاشت آدرس IP به آدرس فیزیکی (MAC)

- کارت شبکه یک کامپیوتر از آدرس فیزیکی برای تشخيص تعلق يک بسته اطلاعاتي استفاده می کند.

- ARP، از جدولي خاص (ARP Table)به منظور ذخيره سازي آدرس هاي IP و MAC مربوطه ، استفاده مي نمايد

اسلاید 7 :

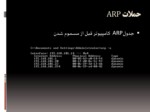

- از مهمترین حملات ARP می توان به ARP Spoof یا همان ARP Poison اشاره کرد.

- اساس اولیه ARP Spoof فرستادن بسته های جعلی ARP درون شبکه LAN می باشد معمولا حمله کننده آدرس MAC خود را به جای سایر IP ها معرفی می کند ( معمولا دروازه پیش فرض)

- حمله کننده می تواند داده های شبکه محلی را شنود کند ، آنها را تغییر دهد ، یا همه ترافیک را متوقف کند.

اسلاید 8 :

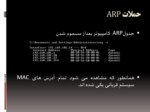

نتیجه حمله

- نتیجه این حمله این است که بسته های ارسالی برای آدرس IP های مذکور، به آدرس MAC گفته شده که سیستم مهاجم است ارسال می شود.

- به عنوان مثال اگر مهاجم آدرس MAC دروازه پیش فرض را تغییر دهد، بسته های قربانی که برای خارج شبکه داخلی می باشد(مثلا استفاده از وب) ، به جای ارسال برای دروازه پیش فرض برای مهاجم ارسال می شود.

- می تواند به آشکار شدن اطلاعات حساس قربانی شود.

- به این حمله که مهاجم در بین قربانی و هدف قرار می گیرد حمله مردی در میان گویند.

اسلاید 9 :

راه های مقابله با حمله

- داده های ARP ثابت

در شبکه های کوچک استفاده از آدرس IP و MAC ثابت

arp -s [ip_address] [mac_address]

این روش برای شبکه های بزرگ کارایی ندارد

در سیستم عامل ویندوز، بسته های ARP جعلی جایگزین ورودی های ثابت می شود

در مجموع این روش، روشی ناکارآمد است.

اسلاید 10 :

راه های مقابله با حمله

- راه حل های نرم افزار

úARPwatch نرم افزاری برای نظارت فعالیت های ARP . این نرم افزار برای مقابله با حملات نیست و تنها برای نظارت جهت شناسایی حملات می باشد.

ú Xarp : یک برنامه امنیتی برای تشخیص حملات ARP . Xarp با استفاده از تکنیک های پیشرفته به تشخیص حملات ARP می پردازد و در صورت هرگونه تهدیدی به کاربر هشدار می دهد.

úAnti ARP spoof : با اجرای این برنامه اگر حمله ARP spoof رخ دهد، برنامه سیستم مهاجم را شناسایی کرده و حملات آنرا خنثی می کند.