بخشی از پاورپوینت

--- پاورپوینت شامل تصاویر میباشد ----

اسلاید 1 :

مقدمه

نفوذ ( حمله ) :

نفوذ به عملياتي اطلاق ميشود كه تلاش مي كند براي دسترسي غير مجاز به شبكه يا سيستم هاي كامپيوتري از مكانيسم امنيتي سيستم عبور كند. اين عمليات توسط نفوذ كننده گان خارجي و داخلي انجام ميشود

اسلاید 2 :

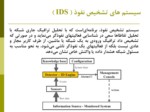

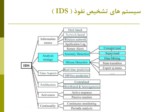

سيستم هاي تشخيص نفوذ ( IDS )

سيستم تشخيص نفوذ، برنامهاياست كه با تحليل ترافيك جاري شبكه يا تحليل تقاظاها سعي در شناسايي فعاليتهاي نفوذگر مينمايد و در صورتي كه تشخيص داد ترافيك ورودي به يك شبكه يا ماشين، از طرف كاربر مجاز و عادي نيست بلكه از فعاليتهاي يك نفوذگر ناشي ميشود، به نحو مناسب به مسئول شبكه هشدار داده يا واكنش خاص نشان ميدهد

اسلاید 3 :

داده كاوي و كاربرد آن در كشف نفوذ

داده كاوي به فرآيندي گفته ميشود كه طي آن الگوهاي مفيدي از داده ها كه تا كنون ناشناخته بودند، از داخل يك پايگاه داده بزرگ استخراج مي شود، علاوه بر آن سيستمهاي داده كاوي امكاناتي را به منظور خلاصه سازي و نمايش داده ها فراهم ميكنند.

جمع آوري داده هاي شبكه توسط سنسور هاي سيستم هاي مانيتورينگ

تبديل داده هاي خام به داده هاي قابل استفاده در مدل هاي داده كاوي

ايجاد مدل داده كاوي (مدل هاي تشخيص سو استفاده ، مدل هاي موارد غير متعارف )

تحليل و خلاصه سازي نتايج

اسلاید 4 :

تكنيك ها داده كاوي و الگوريتم هاي آن

تكنيك هاي آماري

از تكنيكهاي آماري به عنوان روشهاي يادگيري بالا به پائين ناميده ياد ميشود، اين تكنيك ها در مواردي كه ايده كلي در مورد روابط مورد نظر وجود دارد، به كار ميآيند و تواسط آنها ميتوان از روشهاي محاسبات رياضي براي جهت دهي به جستجوهاي خود استفاده كرد.

ياد گيري ماشين

تكنيكهاي يادگيري ماشين در شرايطي مناسب است كه هيچ گونه دانش اوليه در مورد الگوهاي داده ها وجود ندارد؛ به همين دليل گاهي به اين روشها پائين به بالا ميگويند

مزيت مهم : معمولا به انسانهاي خبره براي تعيين ملزومات مورد نظر به منظور تشخيص نفوذ نيازي نيست به همين دليل بسيار سريع عمل كرده و مقرون به صرفه هستند.

تكنيك هاي يادگيري ماشين در داده كاوي به طور كلي به دو دسته U su ervised و Su ervised تقسيم بندي ميشوند.

اسلاید 5 :

گام هاي انجام تحقيقات

تعيين داده

دراين گام مجموعه داده تعيين ميشود.

بررسي اوليه داده ها

با استفاده از دانش خبره و از طريق محاسبه اطلاعاتي از قبيل وزن داده ها، ميانگين ، مركز داده و ... تحليل هايي بر روي داده انجام ميگردد.

ايجاد و آموزش مدل

بعد از ايجاد مدل ميتوان آن به آن آموزش داد.

ايجاد دانش

مدل ايجاد شده داراي دانشي است كه ان را از مجموعه دادههاي آموزش يادگرفته است. اين دانش ساختار داده را دربر دارد و الگوهاي موجود در آن را مي شناسد.

آزمايش از مدل

دانش بدست آمده براي مجموعه داده هايي كه هيچ اطلاعاتي از آنها در اختيار نيست آزمايش مي شود

اسلاید 6 :

مجموعه داده

مجموعه داده KDDCu 99 (1)

KDD99 :اين مجموعه داده به عنوان يك دادهي استاندار براي ارزيابي سيستم هاي تشخيص نفوذ

پذيرفته شده و مورد استفاده قرارگرفته است. اين داده اعتبار خود را از سومين مسابقه بين الملي كشف دانش و داده كاوي كسب كرده است.

داراي 41 خصيصه است ( Basic-Co te t-Time based- Co ectio based )

System Call Trace Data set دانشگاه نيو مكزيكو (2)

مجوعه داده Solaris (3)

MOAT- acket trace file دانشگاه ملبورن استراليا

Auckla d II – acket trace file دانشگاه ملبورن استراليا

مجموعه داده Virus files دانشگاه كلمبيا (4)

اسلاید 7 :

چهار دسته حمله در KDD99

DoS: در اين حمله منابع سيستم بيش از حد مورد مصرف قرارميگيرد و باعث ميشود كه درخواست هاي نرمال براي در اختيار گرفتن منابع، رد شود.

R2L: در حمله از نوع R2L حمله كننده با نفوذ غير مجاز از راه دور، به ماشين قرباني، شروع به سوء استفاده از حساب قانوني كاربر كرده و اقدام به ارسال بسته بر روي شبكه ميكند.

U2R: اين نوع حمله ها به طور موفقيت آميزي در ماشين قرباني اجرا ميشوند و ريشه را در اختيار ميگيرند.

robi g: در اين نوع از حمله هاي كامپوترها براي جمع آموري اطلاعات و يا يافتن قابليت هاي آسيب پذيري شناخته شده پويش مي شوند.

اسلاید 8 :

انتخاب روش برچسب گذاري

روش مبتني بر شمارش: (Cou t Based )

در اين روش، خوشه هايي كه داراي تعداد كمي از ركورد ها هستند به عنوان حمله، برچسب گذاري شده و ساير خوشه ها دربر گيرنده ركوردهاي نرمال هستند اين روش از روشهاي متداول در برچسب گذاري خوشهها است.

روش مبتني بر فاصله: ( Dista ce Based )

در اين روش خوشه هايي كه از ساير خوشه ها جدا افتاده اند و فاصله آنها از ساير خوشه ها زياد است به عنوان خوشه هاي غير نرمال و يا حمله تلقي ميشوند و خوشه هاي نزديك به هم شامل داده هاي نرمال هستند.

اسلاید 9 :

انتخاب معيار هاي ارزيابي كارائي

براي ارزيابي و مقايسه كارائي الگوريتم ها از دومعيار استفاده شده است. اين معيارها نرخ كشف (DR) و نرخ مثبت كاذب (F R) هستند كه پس از تشكيل ماتريس پراكندگي براي خوشه ها به راحتي قابل محاسبه هستند.

DR

اسلاید 10 :

نحوه نمايش نتايج

مقايسه كارائي بين الگوريتم ها

كارائي الگوريتم در آموزش مدل و اجرا بر روي مجموعه داده تست

كارائي الگوريتم ها در تشخيص چهار دسته حمله ها

آموزش 8020 تست 8020

آموزش 8020 تست 9604

آموزش 9604 تست 8020

آموزش 9604 تست 9604

( DR V.S F R ROC diagram with )