بخشی از پاورپوینت

اسلاید 1 :

- نرم افزاری در لایه کاربرد به همراه یک پروتکل که اجازه ورود از راه دور را می دهد.

- در اختیار قرار دادن کنترل کامپیوتر میزبان .

- ارسال فرامین کاربرِراه دور برای کامپیوتر میزبان و نمایش نتایج بر روی کامپیوتر کاربر

- سخت افزار و سیستم عامل کامپیوترهای میزبان و کاربر ممکن است مشابه نباشند.

- شامل دو برنامه:

- برنامه سرور Telnet روی کامپیوتر میزبان

- برنامه مشتری Telnet روی کامپیوتر کاربر

- استفاده از پورت شماره 23

اسلاید 2 :

- ارتباط Telnet به صورت Inbound است.

- داده و فرامین همگی با یک ارتباط TCP ارسال و دریافت می شوند.

- ساختار فرامین 3 بایتی هستند.

- باید بگونه ای، فرامین از داده ها تمیز داده شوند.

- کد 255 یا 0xFF بدین منظور بکار می رود. این کد هیچگاه در داده ها ظاهر نمی شود.

- دو بایت بعدی نوع فرمان را تعیین می کنند. (Command code – Option Code)

اسلاید 3 :

- پروتکل انتقال فایل File Transfer Protocol ابزاری قدرتمند جهت انتقال فایل

- FTP به صورت Out Of Bound عمل می کند.

- پورت 20 داده ها را منتقل می کند و پورت 21 دستورات و فرامین و وضعیت را.

- هر دو پورت اتصال TCP هستند.

- برعکس Telnet امکان اجرای برنامه در سمت دیگر را ندارد.

- دو روش جهت انتقال فایل وجود دارد:

–روش عادی Normal Mode

–روش غیر فعال Passive Mode

اسلاید 4 :

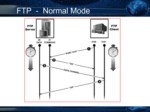

- روش عادی (فعال) Normal Mode

- سرور نقش مشتری را هم باید بازی کند!

- مشتری نقش سرور را هم باید بر عهده بگیرد!

- البته طبیعی است زیرا این پروتکل قبل از ابداع مفهوم Client/Server طراحی شده است.

- روش غیر فعال Passive Mode

- مشتری فقط مشتری است.

- سرور فقط سرور بوده و منتظر تماس خواهد بود.

- اما پورت 20 استفاده نخواهد شد.!

اسلاید 5 :

- مشتری 2 سوکت TCPایجاد می کند. (قاعدهَ شماره پورتها بزرگتر از 1024 می باشد – x,y)

- با یکی از آنها (مثلا x) با پورت شماره 21 سرور اتصال برقرار می کند.(اتصال دستور)

- با دستور PORT y شماره پورت دوم را به اطلاع سرور می رساند.

- برنامه مشتری باید روی پورت دوم منتظر تماس باشد. (listen)

- سرور یک ارتباط TCP از طریق پورت 20 خود با این شماره پورت برقرار می کند.(اتصال داده)

- حال ارتباط برقرار است و می توان یک فهرست فایل یا یک فایل یا یک ... منتقل کرد.

- پس از اتمام انتقال داده، پورت داده قطع می شود ولی پورت دستور می تواند متصل باقی بماند.

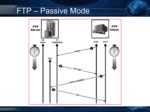

اسلاید 6 :

- مشتری 2 سوکت TCPایجاد می کند. (قاعدهَ شماره پورتها بزرگتر از 1024 می باشد – x,y)

- با یکی از آنها (مثلا x) با پورت شماره 21 سرور اتصال برقرار می کند.

- با ارسال دستور PASV درخواست روش غیرفعال را به اطلاع سرور می رساند.

- سرور یک سوکت TCP ساخته و شماره آنرا با اعلان OK z به مشتری اعلام می کند.

- برنامه مشتری باید با استفاده از سوکت دوم خود با این پورت تماس برقرار می کند.

- حال ارتباط برقرار است. و می توان یک فایل منتقل کرد.

اسلاید 7 :

فعال یا غیر فعال ؟ کدام بهتر است؟

- هنگام بررسی این مطلب، بیشتر مسائل ناشی از امنیت، دیوارهای آتش، هکرها مد نظر قرار می گیرند.

- در حالت فعال امکان Port Scan برای یک هکر بوجود می آید.

- در غیر فعال، ممکن است دیوارهای آتش اجازه ارتباط بین دو پورت نامشخص را ندهند.

- FTP(هر دو حالت)، نام کاربر و رمز عبور وی را مانند HTTP رمزنشده ارسال می کند.

- استفاده از SFTP و SCP مانند SSH (Secure Shell) به جای Telnet جهت احراز هویت

اسلاید 8 :

فرامین FTP

- فرامین داخلی

- رد و بدل شده بین کامپیوتر های مشتری و سرور

- ارسال شده روی کانال فرمان

- تماماً متنی 3 یا 4 حرفی

- در مقابل یک عدد 3 رقمی با یک رشته حرفی ارسال می گردد که مشخص کننده نتیجه دستور است.

- فرامین کاربری

- صادر شده از طرف کاربر و دریافت توسط برنامه کاربردی در حال اجرا روی کامپیوتر کاربر.

- همگی متنی هستند.

- ممکن است یک فرمان کاربری باعث ارسال چندین فرمان داخلی گردد.

اسلاید 9 :

- پروتکل ساده و سر راست جهت انتقال فایل

- عدم نیاز به برقراری نشست و احراز هویت (نام کاربر و رمز عبور)

- استفاده از UDP و سادگی پروتکل – تضمین ها در لایه کاربرد به اندازه مورد نیاز

- بسیار مناسب برای سیستم های بدون دیسک ویا بدون سیستم عامل جهت بار کردن برنامه

- استفاده عام در تغییر نرم افزار سیستم های توکار Embedded systems

- این پروتکل اغلب فقط از روی یک کانکتور داخل سیستم قابل دسترس است.(احراز هویت فیزیکی)

- فقط تعریف پنج نوع بسته

اسلاید 10 :

- ارسال بسته WRQ از پورت x مشتری به پورت شماره 69 سرور

- ارسال بسته ACK با B.N.=0 از پورت y سرور به پورت x مشتری

- ارسال بسته Data با B.N.=1 به طول 512 بایت از پورت x مشتری به پورت y سرور

- ارسال بسته ACK با B.N.=1 از پورت ؟ سرور به پورت ؟ مشتری

- تکرار ارسال بسته Data و ACK تا انتهای فایل

- ارسال یک بسته با اندازه کوچکتر از 512 بایت بیانگر انتهای فایل

- اگر اندازه فایل مضربی از 512 باشد؟