بخشی از پاورپوینت

--- پاورپوینت شامل تصاویر میباشد ----

اسلاید 1 :

سابقه امنيتي Oracle

Ÿرابطه قديم شرکت Oracle و سازمان CIA آمريکا

Ÿتاثير اين رابطه در انتخاب مکانيزمهاي امنيتي از آغاز

Ÿنوع پيامهاي خطا Oracle v.2 در سال 1979

Ÿselect EMP_LAST_NAME

from EMLPOYEES;

ŸError at line 2:

ORA-00942 :table or view does not exist

Ÿدريافت اين پيام در صورتي که دسترسي درست نباشد

– امکان تشخيص براي مهاجم وجود ندارد (جدول موجود نيست يا دسترسي)

Ÿدر آن زمان دسترسي فيزيکي به کامپيوترها نيز مشکل بود

اسلاید 2 :

پشتيبان گيري (Backup)

Ÿبه عنوان يک خط مشي امنيتي

Ÿعوامل ايجاد خطا

–خطاي کاربر : پاک کردن رکوردي از داده ها به طور اتفاقي

–خطاي توسعه دهنده : رفتار متفاوت کد در فازهاي تست و عملياتي

–خطاي مدير : حذف غير عمد يک جدول عملياتي

–خطاي مهاجم : پاک کردن عمدي اطلاعات

–خطاي سخت افزاري : خراب شدن تجهيزات

–خطاي طبيعي :آتش سوزي، سيل،...

Ÿوجود ابزارهاي import و export

Ÿ

اسلاید 3 :

حرکت به سمت مکانيزمهاي امنيتي قويتر

Password

Ÿارتباط کاربران با پايگاه داده از طريق زبانهايUFI و PUFI ، اجداد SQL و PL/SQL

Ÿاجرا بر روي IBM Mainframe و Digital VAX

Ÿفايل .aip قابل اجرا با دستور

runform

Ÿکاربران يک username و password داشتند.

Ÿpassword توسط DBA بعد از مدتي تغيير و اعلام مي شد.

–تغيير به يک مقدار مشترک

–تغيير به يک مقدار معين : شماره تلفن فرد

–توليد دلخواه

اسلاید 4 :

حرکت به سمت مکانيزمهاي امنيتي قويتر

Privileges

Ÿسه سطح privilege وجود داشت (تا قبل از v.6)

–Connect privilege : در حد ايجاد يک session

–Resource privilege :ايجاد شاخص، جدول،view

–DBA privilege : کنترل کامل

Ÿدسترسي ها از طريق يک ترمينال با دسترسی فيزيکي

Ÿترمينال لال (dumb)

Ÿامنيت ورود به فضاي ترمينال ها بيشتر از امنيت سيستم

Ÿبعدها امکانات زير اضافه شد

– FASTFORM : توليد کننده بلاک در SQL*Forms

–CRT : امکانات گرافيکي

–rpt(Oracle report) : نمايش گزارش ها در يک فرمت انعطاف پذير

Ÿ

اسلاید 5 :

نگاهي به تغييرات v.5

ŸV.5.0.b قابل اجرا بر روي PC

Ÿ SQL*Net v.1.0

–مدل Client-Server

–مسائل جديد امنيتي (Identification)

Ÿتسهيل استفاده از Import و Export

– (از طريق شبکه به کمک SQL*Net)

Ÿفايل Export شده ، قابل اجرا بر روي سيستم عامل هاي مختلف

اسلاید 6 :

خط مشي هاي جديد امنيتي در v.6

Ÿتغيير مفهوم سطوح privilege به Role به سه دسته کاربر

Ÿ

Ÿ

اسلاید 7 :

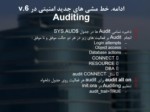

ادامه. خط مشي هاي جديد امنيتي در v.6

Auditing

Ÿذخيره تمامي Audit ها در جدول SYS.AUD$

Ÿانجام Audit بر فعاليت هاي زير در هر دو حالت موفق و نا موفق :

–Login attempts

–Object access

–Database actions

ŸCONNECT

ŸRESOURCE

ŸDBA

Ÿمثال :audit CONNECT

Ÿaudit all on براي audit هر فعاليت روي جدول دلخواه

Ÿتنظيم Auditing در init.ora

–audit_trail=TRUE

اسلاید 8 :

ادامه. خط مشي هاي جديد امنيتي در v.6

Backup Enhancement

Ÿظهور شکل جديدي از log file ها

–Redo logs : ثبت تغييرات جزئي، تا زمان نوشتن در DB

Ÿarchived log mode

Ÿامکان ترميم پايگاه داده

–Rollback segments : تامين محل موقت داده ها در هنگام ترميم (recovery) پايگاه داده

Ÿمواردي که ثبت مي شدند :

–چه کسي، چه زماني، چه چيزهايي در جداول

–اما اينکه چه داده هايي تغيير کرده اند، ثبت نمي شد. ß v.7

–

اسلاید 9 :

امکانات امنيتي Oracle7

Ÿنزديک دهه 1990

Ÿظهور Trigger ها ، بهبود قابليتهاي Auditing

ŸHot Backups : پشتيبان گيري در سطح فايل بدون shutdown پايگاه داده

–در حالت پشتيبانگيري با استفاده از export مي بايست حتما پايگاه داده در حال اجرا باشد .

–يک پروسه زمانبر و طاقت فرسا

–مشکلات فراوان در ترميم، در صورتي که در حين Hot Backup، سيستم Crash يا shutdown بشود .

اسلاید 10 :

ادامه. امکانات امنيتي Oracle7

ŸUser-defined Roles

–امکان تعريف role هاي جديد و انتساب آنها به کاربران

ŸTrusted Oracle7

–يک ابزار امنيتي بر اساس مدل BLP

–پياده سازي با استفاده از Labeling و رابطه تفوق (domination)

–لزوم ترکيب کنترل ها بر Role، Privilege در استخراج داده

–نصب مشکل و زمان بر ß استقبال چنداني نشد

–افزايش پيچيدگي در تنظيمات ،

(با توجه به خاصيت User-defined Roles)