بخشی از پاورپوینت

--- پاورپوینت شامل تصاویر میباشد ----

اسلاید 1 :

تعریف

امنیت شبکه برخواسته از اهمیت و کاربرد شبکه

چنانچه به اهميت شبكههاي اطلاعاتي و نقش اساسي آن در بافت اجتماعي آينده پي برده باشيم، اهميت امنيت اين شبكهها مشخص ميگردد. اگر امنيت شبكه برقرار نگردد، مزيتهاي فراوان آن نيز به خوبي حاصل نخواهد شد و پول و تجارت الكترونيك، خدمات به كاربران خاص، اطلاعات شخصي، اطلاعاتي عمومي و نشريات الكترونيك همه و همه در معرض دستكاري و سوءاستفادههاي مادي و معنوي هستند.

موضوع استراتژیک

جلوگيري از نفوذ عوامل مخرب در شبكه بصورت مسئلهاي استراتژيك درخواهد آمد كه نپرداختن به آن باعث ايراد خساراتي خواهد شد كه بعضاً جبرانناپذير خواهد بود

امنیت و سیاست

جالب اينكه بزرگترين شركت توليد نرمافزارهاي امنيت شبكه، شركت چك پوينت است كه شعبة اصلي آن در اسرائيل ميباشد.

بزرگترین مرکز استاندارد سازی پروتکل های رایانه و شبکه تحت نظرNSA یا سازمان امنیت ملی امریکا است

اسلاید 2 :

سابقه امنيت شبكه

شبکه و اینترنت یک موضوع امنیتی اطلاعاتی

اينترنت در سال 1969 بصورت شبكههاي بنام آرپانت كه مربوط به وزارت دفاع آمريكا بود راهاندازي شد. هدف اين بود كه با استفاده از رايانههاي متصل به هم، شرايطي ايجاد شود كه حتي اگر، بخشهاي عمدهاي از سيستم اطلاعاتي به هر دليلي از كار بيفتد، كل شبكه بتواند به كار خود ادامه دهد، تا اين اطلاعات حفظ شود. از همان ابتدا، فكر ايجاد شبكه، براي جلوگيري از اثرات مخرب حملات اطلاعاتي بود.

در سال 1971 تعدادي از رايانههاي دانشگاهها و مراكز دولتي به اين شبكه متصل شدند و محققين از اين طريق شروع به تبادل اطلاعات كردند.

اولین سابقه و IRST

با بروز رخدادهاي غيرمنتظره در اطلاعات، توجه به مسأله امنيت بيش از پيش اوج گرفت. در سال 1988، آرپانت براي اولين بار با يك حادثه امنيتي سراسري در شبكه، مواجه شد كه بعداً، «كرم موريس» نام گرفت. رابرت موريس كه يك دانشجو در نيويورك بود، برنامههايي نوشت كه ميتوانست به يك رايانهاي ديگر راه يابد و در آن تكثير شود و به همين ترتيب به رايانههاي ديگر هم نفوذ كند و بصورت هندسي تكثير شود. آن زمان 88000 رايانه به اين شبكه وصل بود. اين برنامه سبب شد طي مدت كوتاهي ده درصد از رايانههاي متصل به شبكه در آمريكا از كار بيفتد.

به دنبال اين حادثه، بنياد مقابله با حوادث امنيتي IRST شكل گرفت كه در هماهنگي فعاليتهاي مقابله با حملات ضد امنيتي، آموزش و تجهيز شبكهها و روشهاي پيشگيرانه نقش مؤثري داشت. با رايجتر شدن و استفاده عام از اينترنت، مسأله امنيت خود را بهتر و بيشتر نشان داد.

اسلاید 3 :

جرائم رايانهاي و اينترنتي

پيدايش جرايم رايانهاي

از آغاز فعالیت تا امروز

قضيه رويس(حسابدار ناراضی)

طبقهبندي جرايم رايانهاي

طبقهبندي شوراي اروپا

طبقهبندي اينترپول

طبقهبندي در كنوانسيون جرايم سايبرنتيك

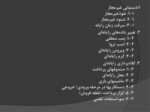

اسلاید 4 :

1:دستيابي غيرمجاز

1-1: نفوذغيرمجاز

1-2: شنود غيرمجاز

1-3: سرقت زمان رايانه

2: تغيير دادههاي رايانهاي

2-1: بمب منطقي

2-2: اسب تروا

2-3: ويروس رايانهاي

2-4: كرم رايانهاي

3: كلاهبرداري رايانهاي

3-1: صندوقهاي پرداخت

3-2: جعل رايانهاي

3-3: ماشينهاي بازي

3-4: دستكاريها در مرحله ورودي/ خروجي

3-5: ابزار پرداخت (نقطه فروش)

3-6: سوءاستفاده تلفني

اسلاید 5 :

4:تكثير غيرمجاز

4-1: بازيهاي رايانهاي

4-2: نرمافزارهاي ديگر

4-3: توپوگرافي نيمه هادي

5: ساير جرائم رايانهاي

5-1: سيستمهاي تابلوي اعلانات الكترونيك

5-2: سرقت اسرار تجاري

5-3: ساير موضوعات قابل تعقيب

اسلاید 6 :

اولین لایه دفاعی

Firewall ها

Access List ها

Policy سیاست ها

Analyze تجزیه و تحلیل سیستم

چه می خواهیم و چه نمی خواهیم

اسلاید 7 :

Analyze

1- inspection بازرسی

2- protection حفاظت

3- Detection ردیابی

4- Reaction واکنش

5- reflection بازتاب

اسلاید 8 :

فعالیت ها

1-مکانیزم AAA

2-نصب و به روز كردن آنتي ويروس بر روي همه دسكتاپ ، سرور و ميل سرورها

3-به روز رساني هاي امنيتي سيستم عامل

4-گروه بندي كاربران و اعطاي مجوزهاي لازم به فايلها و دايركتوري ها

5-تنظیم روتر، سوييچ و فايروال بر اساس policy موجود و توپولوژي شبكه

6-تعيين استراژي backup گيري

7-امنيت فيزيكي

8-امنيت وب سرور

9-چك ، تنظيم و تست سيستم هاي Auditing و Logging

10-ايمن كردن Remote Access با پروتكل ها و تكنولوژي هاي ايمن و Secure

11-نصب فايروال هاي شخصي در سطح host ها

12-شرايط بازيابي در حالت هاي اضطراري

13-عضو شدن در سايتها و بولتن هاي امنيتي و در جريان آخرين اخبار امنيتي قرار گرفتن

14- و...

اسلاید 9 :

سازمانهایی خرابکاری و جرایم سازمان یافته

NSA

طراحی و اختراع اکثر فناوری های پایه ای رایانه

طراحی و استاندارد سازی اکثر پروتکل های شبکه و رایانه

اشلون:سازمان جاسوسی اطلاعاتی ساخت یافته جهانی

○شنود پیام ها و تلفن ها

○ بررسی مکالمات و ارتباطات اینترنتی و مخابراتی

○جاسوسی از مقامات سیاسی اقتصادی مذهبی

○نفوذ به زیر ساخت های امنیتی اطلاعاتی

○و...

اسلاید 10 :

نمونه عملیاتی

نفوذ به ساختارهای اطلاعاتی چین و کشورهای رقیب

ایجاد اختلال در سیستم های امنیتی ارتباطی کشورهای رقیب

کرم بسیار پیشرفته stuxnet

○همکاری های متقابل سازمان های مخفی امریکا اسرائیل و آلمان

شنود اطلاعات دیجیتالی از ارتباطات جهانی اینترنت

مرور ایمیل ها پیام ها مرور صفحات و شبکه های مجازی

○Facebook,google,yahoo

○